Ivanti Unified Endpoint Management

Alles an einem Ort und ein Workflow

Der Ivanti Endpoint Manager steigert die Benutzer- und IT-Produktivität, indem es IT-Administratoren dabei unterstützt, detaillierte Gerätedaten zu sammeln, Software- und Betriebssystemimplementierungen zu automatisieren und Benutzerprobleme schnell zu beheben. Es integriert und vereinheitlicht die Verwaltung aller Endgeräte und bietet Kerndaten und -dienste, die von anderen Ivanti-Lösungen genutzt werden.

Endpoint Management

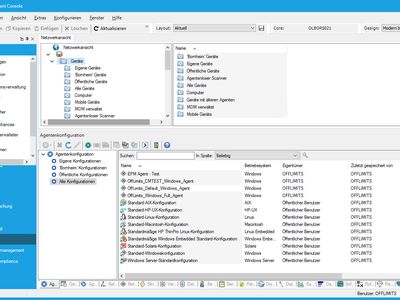

Erkennen, inventarisieren und konfigurieren Sie alle Geräte – PCs, Laptops, Server, Tablets und Smartphones.

Mobile Device Managment

- Effektive Unterstützung mobiler Benutzer

Nutzen Sie die Mobilität und ermöglichen Sie Ihren Benutzern, auf jedem Gerät mit der Gewissheit zu arbeiten, dass Sicherheitsmaßnahmen zum Schutz von Unternehmensinformationen über Endpunkte hinweg verfügbar sind. - Vereinfachte Administration

Vereinheitlichen und vereinfachen Sie die Verteilung von Richtlinien. Implementieren Sie eine einzige Benutzerrichtlinie, ein einziges Mal, und wenden Sie sie auf alle Geräte des Benutzers an. - BYOD (Bring your own Device) verwalten

Es sollte keine Rolle spielen, wem die Hardware gehört. Verwalten Sie den Zugriff auf Unternehmensdaten, ohne die personenbezogenen Daten des Benutzers zu kompromittieren. - Sichern, worauf es ankommt

Reagieren Sie schnell, falls ein Gerät verloren oder gestohlen wird und schützen Sie den Zugriff auf Unternehmensinhalte. - Die IT in "UNITY".

Verwalten und schützen Sie alle Geräte Ihrer Benutzer über ein einziges, einheitliches System. - Einheitliches Erlebnis

Bieten Sie eine Benutzeroberfläche und ein einheitliches Navigationserlebnis vom Desktop über das Tablett bis hin zum Smartphone. - EMM und Vollagent

Nutzen Sie das Beste aus beiden Welten und verwalten Sie Ihre Geräte über EMM und den leistungsstarken agentenbasierten Managementstil. - Operative Sicherheit

In Kombination mit "Ivanti Endpoint Security" können Sie Geräte im Falle eines Verstoßes einfach isolieren, Software automatisch portieren und das Gerät wieder in das Netzwerk einbinden.

Apple- und Mac-Management

- Transparenz und Kontrolle

Apple Geräte sind gängige BYOD-Geräte. Erkennen Sie sie, stellen Sie sie unter Verwaltung und ordnen Sie jedes Gerät dem jeweiligen Benutzer zu. - Vereinheitlichung von Prozessen zur Endpunktverwaltung

Nehmen Sie Konfigurationsänderungen vor oder übertragen Sie Pakete durchgängig per Push auf Macs, iPads, iPhones oder andere PC- und mobile Plattformen. - Kontrolle von Assets, Compliance und Kosten

Gewinnen Sie die Kontrolle über geschäftliche Risiken und Kosten, die durch Geldstrafen, den Erwerb zu vieler Lizenzen und Energieverschwendung entstehen können und Ihr Geschäftsergebnis beeinflussen. - Geräte schützen und Apps auf dem neuesten Stand halten

Vermeiden Sie Anfälligkeiten, indem Sie sicherstellen, dass alles stets auf dem neuesten Stand ist. Begegnen Sie Sicherheitsangriffen und Sicherheitsrisiken, die von Viren, Ransomware und von Konfigurationsänderungen durch Benutzer ausgehen. - Verbesserte Produktivität beim Benutzer und bei der IT

Automatisieren Sie Aufgaben und bietet Sie gleichzeitig ein moderneres Erlebnis für alle Benutzer. Ersparen Sie IT-Administratoren das Hin- und Herspringen zwischen mehreren Konsolen. - Verwaltung für Bildungseinrichtungen

Verwalten und schützen Sie in Unterrichtsräumen verwendete Technologien und Geräte.

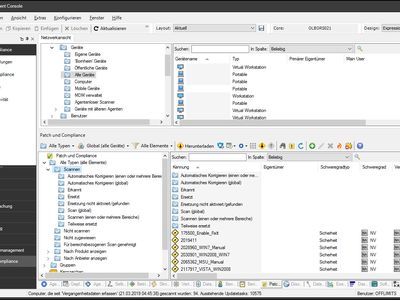

Patching und Endpoint Security

- Third Party Software

Größter Katalog von Patchinhalten für Betriebssysteme und Anwendungen von Drittanbietern. - Unterstützung für heterogene Plattformen

Umfassende Erkennung und Reparatur von Anfälligkeiten für Systeme unter Windows, Red Hat Linux, SUSE Linux und Mac OS X, einschließlich Erkennung von Anfälligkeiten und entsprechende Berichterstattung für Systeme unter HP-UX. - Remote Patching

Testen Sie mehrere Anwendungen, fassen Sie sie zu Paketen zusammen und laden Sie die Patches vorab im gesamten Netzwerk in den Cache, damit die Bereitstellung zügig und ohne Auswirkungen auf das Netzwerk oder die Benutzer erfolgen kann. - Patch Lifecycle Management

Stellen Sie sicher, dass der Rollout von Patches in Etappen erfolgt, um negative Auswirkungen zu vermeiden, und beeindrucken Sie Ihr Change Control Board. - Automatisierte Updates

Meistern Sie Updates mit automatisierten Rollouts, die Ihnen ein Patching in dem von Ihnen gewünschten Tempo erlauben. - Zu jeder Zeit von jedem Ort patchen

Entscheiden Sie mithilfe von Wake-on-WAN, Geräteneustarts und Do-not-Disturb-Ereignissen wie Patching mit Geräten an jedem beliebigen Ort interagiert. - Transparent

Bewerten Sie den Patchstatus mittels Scans, Dashboards und Berichten. - Patch Intelligence

Sammeln Sie Feedback von Benutzern, um die Auswirkungen von Patches auf deren Produktivität zu bestimmen. Erkennen Sie die Wechselbeziehung zwischen Patches und Benutzer.

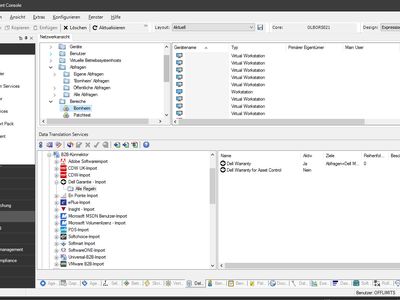

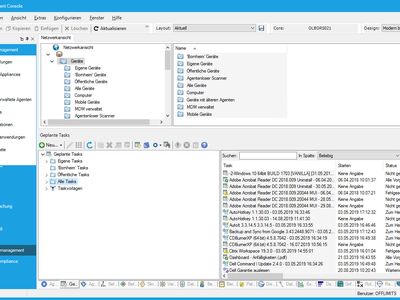

Softwareverteilung

- Kontrolle über die Software-Sicherheit gewinnen

Übernehmen Sie die Kontrolle über Anwendungen ab dem Zeitpunkt ihrer Installation, indem Sie die Rechte und Privilegien steuern, die Benutzern gewährt werden. - App-Store-Komfort

Aktualisieren Sie die Art und Weise, wie Sie Anwendungen bereitstellen, indem Sie ein moderneres Self-Service-Erlebnis bieten. - Verteilung auf mehrere Plattformen in wenigen Minuten

Stellen Sie es jederzeit auf Tausenden von Computern mit unterschiedlichen Betriebssystemen bereit, ohne teure Unternehmensbandbreite zu verbrauchen. - Automatisierung von Software-Rollout-Projekten

Verwenden Sie schnellere Methoden zum Testen und Bereitstellen. Beseitigen Sie Probleme schon im Vorfeld von Software-Rollout-Projekten. - Nachverfolgung von Lizenzen und Rückforderung nicht verwendeter Daten

Kennen Sie die Softwarenutzung und ziehen Sie ungenutzte Software zurück, um sie neu zuzuordnen. Erzielen Sie einen schnellen ROI für Ihre Softwareinvestitionen.

Benutzerprofilverwaltung

- Multi-Threaded

Verarbeitet Anmeldeaktionen gleichzeitig, so dass die Benutzer nicht warten müssen. - Kontextuelle Engine

Zielrichtlinieneinstellungen für eine beliebige Kombination von Benutzer- und Desktop-Attributen. - Einfacher Übergang

Importieren Sie bestehende GPO-Vorlagen, um die Stilllegung von Gruppenrichtlinien zu erleichtern. - Weniger Wartung

Umfangreiche Such- und Filtermöglichkeiten reduzieren die laufende Wartung. - Grafische Konsole

Eine einfach zu bedienende grafische Konsole deckt alle möglichen Desktop-Aktionen und -Konfigurationen ab. - Keine Infrastruktur erforderlich

Erfordert keine zusätzlichen Server oder Datenbankinfrastrukturen für die Installation und Ausführung. - Reduzierung der Anmeldeverarbeitung

Entfernen Sie unnötige Aktionen aus dem Anmeldeprozess und wenden Sie diese nur bei Bedarf an.

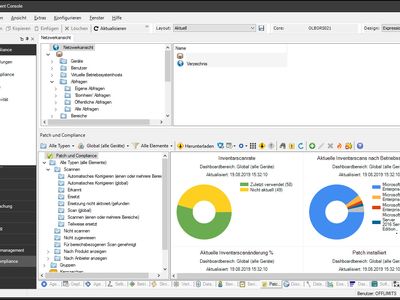

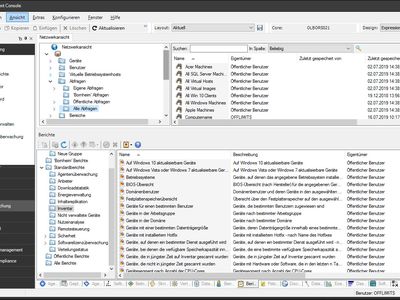

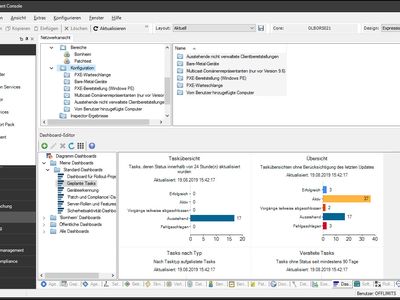

Dashboards und Reports

- Umfassende Einblicke

Den aktuellen IT-Status einsehen, die Leistung verfolgen und Risiken einschätzen, um sofort zu handeln und zukünftige Ressourcen besser planen zu können. - Kerninformation

Nur das präsentieren was für Teammitglieder und Führungskräfte wichtig ist. - Vereinheitlichte Daten

Zusammenfassen von mehreren Systemen um das Gesamtbild, das kleine Bild oder so viel von dem Bild zusehen, wie notwendig. - Detailierte Reports

Unkompliziert Daten untersuchen um versteckte Potenziale zu erschließen sowie verlorene Assets, neue Service-Chancen oder gefährdete Endgeräte zu finden. - C-suite Ansichten

Geschäftsorientierte Dashboards auf einen Blick mit Kennzahlen und finanziellen Auswirkungen. - Zusammenarbeiten und teilen

Geschäftskritische Daten einsehen, austauschen und auf dieser Grundlage entscheiden.

Erkennung und Datennormalisierung

- Echtzeit Automatisierung

Ersetzen Sie die manuelle Verwaltung durch Automation. Erkennen Sie Geräte in jedem Netzwerksegment schnell und in Echtzeit. - Zusammenhänge und Verknüpfungen

Visualisieren Sie die Verknüpfungen zwischen Geräten, Software, Assets und den Benutzern. - Visualisierung von Daten und Erstellung von nutzerbezogenen Berichten

Durchsuchen Sie inventarisierte Daten mit Datenvisualisierungen und erstellen Sie individuelle, benutzerdefinierte Berichte. - Inventar der Remote Devices

Inventarisieren Sie Assets und Geräte an remote Standorten, sobald diese sich über das Internet verbinden. VPN nicht erforderlich. - Softwareassets finden

Profitieren Sie von einer umfassenden Liste aller Software mit umfangreichen Nutzungsinformationen. - Unautorisierte Access Points

Bestimmt automatisch in jedem Subnetz einen Endpunkt zur Identifizierung aller drahtlosen Access-Points, die in Ihrem Netzwerk auftauchen.

OS-Provisioning, Migrationen und Updates

- Redundante OS Images

Da alles vom Betriebssystem abgeleitet wird, besteht keine Notwendigkeit für massenhafte Images. Die Lösung legt automatisch alles wieder zurück an seine Stelle. - Optionen beim Migrationszeitplan

Die Akzeptanz der Benutzer gegenüber Migrationen erhöht sich, wenn Sie den Zeitpunkt fürs Upgrade selbst bestimmen können. - Aufrechterhaltung von Sicherheitsstandards

Migrieren Sie Geräte auf die neuesten Windows-Versionen, ohne deren Verschlüsselung aufzuheben. - Zero-Touch-Versorgung für neue Devices

Erstellen Sie ein System, mit dem Sie ein Image und das Benutzerprofile auf Geräte anwenden können, die direkt vom Reseller kommen. - Verbesserung des laufenden Provisioning-Prozesses

Nutzen Sie die Migration für ein Upgrade Ihrer Prozesse: Verbessern Sie Ihre Prozesse für das Provisioning, das Patching und für die Softwarelizenz-Compliance. - Benutzerprofile und Personalisierung

Sorgen Sie für ein konsistentes Benutzererlebnis. Extrahieren und verschieben Sie Benutzerprofile, Einstellungen und Dateien reibungslos zwischen Windows-Versionen. - Vorlagen die Zeit sparen

Versorgen Sie neue oder bereits vorhandene Geräte mit Vorlagen, die die Schritte zur PC-Konfiguration auf ein Minimum reduzieren. - Kontrolle des Migrationsfortschritts

Gewinnen Sie eine Echtzeitsicht des Migrationsfortschritts. Halten Sie die Geschäftsleitung auf dem Laufenden, während Sie nach Plan vorangehen.

Key Features

- Verwaltung verschiedener Betriebssysteme (Windows, Mac, Linux, Unix, iOS und Android) in einer Konsole

- Endpoint Security inkl. Application Control (Black-und Whitelisting), Device Control, Firewall und AntiVirus.

- Vollständiges Hardware-und Softwareinventar inkl. Datenstandardisierung und –normalisierung

- Patch Katalog mit ~5000 Produkte von mehr als 120 Anbietern

- Echtzeit Dasboards und Berichte

- Mobility Management (MDM und MAM)